-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Jaka jest stawka?

Poufność, integralność, dostępność — a nawet biznesowe straty. Jeśli Twój system nie jest zabezpieczony, ryzyko jest bardzo duże. Produkty oparte na protokole IP są potencjalnymi ścieżkami dostępu do sieci, dlatego ważne jest, aby chronić je przed zagrożeniami, takimi jak nieautoryzowany dostęp, modyfikacje oprogramowania i wykorzystanie luk w zabezpieczeniach. Razem możemy wprowadzić zabezpieczenia, które utrudnią cyberataki.

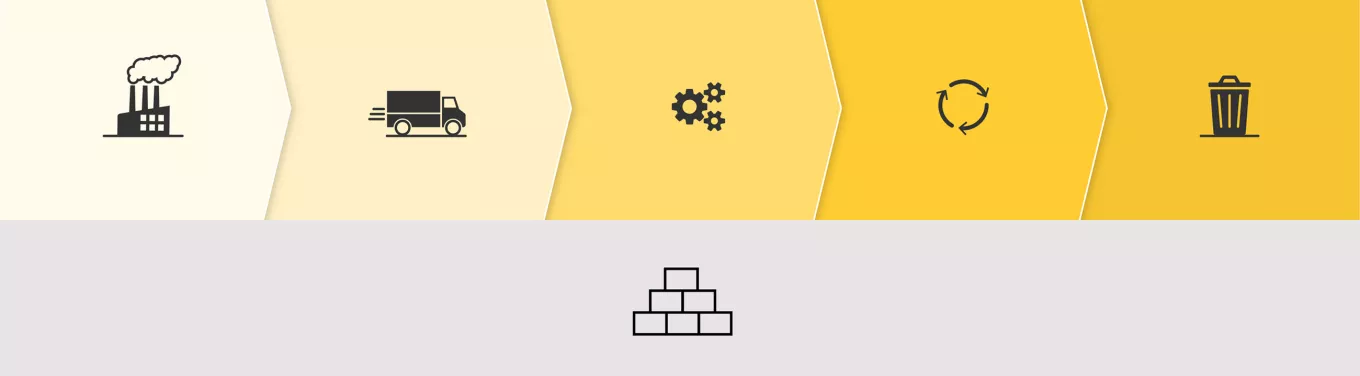

W poniższych sekcjach można dowiedzieć się więcej o elementach będących podstawą bezpieczeństwa oferty Axis oraz o tym, co robimy, zapewniamy i zalecamy w celu ograniczenia zagrożeń związanych z cyberbezpieczeństwem w całym cyklu życia produktu.

Robimy, co w naszej mocy, aby ograniczać ryzyko

Ciężko pracujemy, aby zapewnić wysokie standardy cyberbezpieczeństwa, jeszcze zanim zakupisz produkt Axis.Podstawa bezpieczeństwa

ISMS, ASDM i AXIS OS

Utrzymanie integralności systemów wspierających dostarczanie naszych ofert jest kluczowe. Fundamentem jest system zarządzania bezpieczeństwem informacji (ISMS) zgodny z normą ISO/IEC 27001. System obejmuje nasz model rozwoju zabezpieczeń Axis (ASDM). ASDM definiuje działania stosowane w celu ograniczenia podatności w oprogramowaniu, takim jak oprogramowanie do zarządzania materiałem wizyjnym i AXIS OS, system operacyjny, który jest zainstalowany na większości urządzeń Axis. AXIS OS to także platforma umożliwiająca szybkie i wydajne wprowadzanie nowych funkcji i poprawek zabezpieczeń w dużej liczbie produktów.

Axis Edge Vault

Kolejnym kluczowym elementem — wbudowanym w nasze urządzenia — jest Axis Edge Vault. Jest to platforma sprzętowa oparta na kryptograficznych modułach obliczeniowych, takich jak bezpieczny element, moduł TPM i zabezpieczenia system-on-chip (TEE). Platforma ta obsługuje wiele funkcji zabezpieczeń Edge Vault. Na przykład identyfikator urządzenia Axis stanowi dowód, że urządzenie pochodzi od firmy Axis, a bezpieczny magazyn kluczy umożliwia bezpieczne przechowywanie identyfikatora urządzenia Axis i kluczy kryptograficznych ładowanych przez klientów. Inne funkcje obejmują podpisane oprogramowanie sprzętowe (OS), które potwierdza, że system operacyjny pochodzi od firmy Axis, oraz bezpieczne uruchamianie, dzięki któremu urządzenie uruchamia się tylko z oryginalnym systemem operacyjnym AXIS. Platforma Edge Vault szyfruje również system plików urządzenia, gdy nie jest używany.

Przejrzystość

Równie ważna jest transparentność — niezbędna do budowania zaufania. Jako ośrodek Common Vulnerabilities and Exposures (CVE) Numbering Authority (CNA), Axis wysyła powiadomienia o nowo odkrytych lukach, aby klienci mogli w porę zaktualizować oprogramowanie. Publikujemy również wykaz oprogramowania [EN] (SBOM) dla systemu operacyjnego AXIS OS oraz oprogramowania do zarządzania materiałem wizyjnym i urządzeniami AXIS. Podajemy także datę zakończenia wsparcia technicznego dla oprogramowania sprzętowego, aby klienci mogli wcześniej zaplanować, kiedy wycofać produkt z użytku i wymienić go.

Fazy produkcji i dystrybucji

Na tych etapach ważne jest ograniczenie ryzyka związanego z posiadaniem elementów stwarzających zagrożenie. Dlatego wprowadzamy kontrolę łańcucha dostaw. Kluczowe komponenty pozyskujemy bezpośrednio od strategicznych dostawców. Uważnie monitorujemy procesy produkcyjne i zapewniamy transparentność, aby lepiej oceniać i ograniczać potencjalne zagrożenia związane z bezpieczeństwem.

Aby zapobiec manipulacji oprogramowania po opuszczeniu przez produkt firmy Axis, funkcje takie jak podpisane OS, bezpieczne uruchamianie i przywrócenie domyślnych ustawień fabrycznych urządzenia zapewniają ochronę łańcucha dostaw. Szyfrowanie w systemie plików urządzenia chroni również zapisane dane przed dostępem, gdy produkt jest w transporcie lub nie jest używany.

Pomożemy Ci wykonać Twoją część pracy

Kiedy zdecydujesz się wdrożyć nasze produkty, oferujemy wskazówki dotyczące ich zabezpieczenia. Będziesz mieć dostęp do technologii obsługiwanych przez produkty, aby ograniczyć ryzyko. Ponadto będziesz mieć możliwość korzystania z narzędzi, które ułatwiają zabezpieczanie produktów, od wdrożenia aż po wycofanie z użytku.Faza implementacji

Gdy wszystko będzie gotowe do podłączenia urządzenia Axis do sieci, zalecamy najpierw przywrócenie ustawień fabrycznych na urządzeniu. W połączeniu z podpisanym OS i bezpiecznym uruchamianiem, gwarantuje to, że urządzenie będzie wolne od nieautoryzowanych modyfikacji oprogramowania. Upewnij się, że używasz najnowszego systemu operacyjnego AXIS (dostępnego do pobrania) dla swojego urządzenia, który zawiera najnowsze łatki zabezpieczeń i poprawki błędów. Oprogramowanie do zarządzania urządzeniami Axis umożliwia efektywną konfigurację urządzeń Axis i zarządzanie nimi, w tym przetwarzanie wsadowe zadań związanych z bezpieczeństwem.

Zintegrowane funkcje cyberbezpieczeństwa

Funkcje urządzenia, takie jak podpisany system operacyjny i bezpieczne uruchamianie, gwarantują, że używane są wyłącznie oryginalne systemy operacyjne Axis, a bezpieczny magazyn kluczy umożliwia bezpieczne przechowywanie kluczy kryptograficznych używanych do szyfrowania danych. Bezpieczna komunikacja za pośrednictwem protokołu HTTPS jest domyślnie włączona w urządzeniach Axis i oprogramowaniu do zarządzania materiałem wizyjnym. Ułatwiając tworzenie sieci o zerowym zaufaniu, urządzenia Axis obsługują identyfikatory urządzeń zgodne ze standardami IEEE 802.1X i IEEE 802.1AR w celu automatycznego i bezpiecznego wdrażania urządzeń do sieci IEEE 802.1X, a także IEEE 802.1AE MACsec do automatycznego szyfrowania komunikacji danych. AXIS OS umożliwia również systemom takim jak Microsoft ADFS centralne uwierzytelnianie i autoryzowanie dostępu do urządzeń.

Stosowanie zabezpieczeń

Dostępne są różne przewodniki po zabezpieczeniach pozwalające skonfigurować produkty Axis pod kątem swoich potrzeb w zakresie bezpieczeństwa. Należy ustawić silne hasła, do szyfrowanej komunikacji pomiędzy urządzeniem a klientem, używać wyłącznie protokołu HTTPS i wyłączać nieużywane usługi i funkcje, aby ograniczyć niepotrzebne ryzyko. Ważne jest również prawidłowe ustawienie daty i godziny na urządzeniu, aby umożliwić dokładne rejestrowanie dzienników systemowych i zapewnić, że certyfikaty cyfrowe, na których opierają się usługi takie jak HTTPS i IEEE 802.1X, mogą zostać sprawdzone i użyte. W obsługiwanych kamerach można włączyć funkcję podpisane wideo, która umożliwia użytkownikom sprawdzenie, czy wyeksportowany materiał wideo nie został zmanipulowany.

Faza użytkowania

Ważne jest, aby całe oprogramowanie, wraz z systemami operacyjnymi urządzeń, było zawsze aktualne, aby zapewnić szybkie reagowanie na nowo wykryte luki. Axis automatycznie aktualizuje oprogramowanie urządzeń podłączonych do AXIS Camera Station Edge. W przypadku AXIS Camera Station Pro oraz partnerskiego oprogramowania do zarządzania materiałem wizyjnym, takiego jak Milestone XProtect® i Genetec™ Security Center, a także oprogramowania do zarządzania urządzeniami Axis, poleca się korzystanie z nowych wersji systemu AXIS OS dla urządzeń. Możesz także zarejestrować się, aby otrzymywać powiadomienia dotyczące bezpieczeństwa od firmy Axis. Jeśli doszło do naruszenia bezpieczeństwa sieci, AXIS OS Forensic Guide pomoże Ci przeprowadzić analizę kryminalistyczną urządzeń Axis.

Faza wycofywania z użytku

Wiedza o tym, kiedy nadszedł czas na wycofanie urządzeń sieciowych z użytku, jest równie ważna, jak dbanie o aktualność ich oprogramowania i bezpieczeństwo podczas użytkowania. Na stronach produktów w witrynie internetowej Axis wyświetlana jest data zakończenia obsługi systemu operacyjnego urządzenia. Pozwala to na wycofanie i wymianę urządzenia w odpowiednim czasie oraz uniknięcie ryzyka związanego z używaniem urządzenia z lukami w zabezpieczeniach. Ważne jest również usunięcie danych z wycofanego z użytku urządzenia. Możesz szybko usunąć wszystkie konfiguracje i dane z urządzenia, przywracając ustawienia fabryczne. Zobacz szczegółowe informacje na temat wycofywania produktów z użytku.

Ulotka dotycząca cyklu życia urządzenia

Ta czterostronicowa ulotka zawiera szczegółowe informacje na temat podejścia firmy Axis do cyberbezpieczeństwa w ramach cyklu życia produktu.

E-broszura dotycząca cyberbezpieczeństwa

W e-broszurze poruszamy takie tematy, jak cyberzagrożenia, kwestie związane z zaopatrzeniem, podejście Axis do cyklu życia urządzeń i zgodność.

Kurs dotyczący cyberbezpieczeństwa

Ten darmowy kurs e-learningowy dotyczy podejścia firmy Axis do cyberbezpieczeństwa.

Portal cyberbezpieczeństwa

Uzyskaj dostęp do szerokiego zakresu informacji na temat cyberbezpieczeństwa i sposobu, w jaki Axis je wspiera.