-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

何が問題なのでしょうか?

機密性、完全性、可用性、さらにビジネスの損失。システムが侵害された場合、多くのリスクがあります。IPベースの製品はネットワークへの潜在的な経路であるため、不正アクセス、ソフトウェアの改ざん、脆弱性の悪用などの脅威からこれらの製品を保護することが重要です。当社はお客様とともに、サイバーインシデントが発生しにくくなるような安全策を講じることができます。

以下のセクションでは、Axis製品のセキュリティを支えている要素と、製品のライフサイクル全体にわたってサイバーセキュリティのリスクを軽減するために当社が何を行い、何を提供し、何を推奨しているかについて説明します。

リスクを軽減するための当社の取り組み

Axis製品をご購入いただくずっと前から、当社は高い水準のサイバーセキュリティを確保するために懸命に取り組んでいます。セキュリティの基盤

ISMS、ASDMおよびAXIS OS

当社が提供する製品を支えるシステムの完全性を維持することが重要です。この基盤は、ISO/IEC 27001に準拠した情報セキュリティ管理システム (ISMS) から始まります。このシステムには、Axis Security Development Model (ASDM) が含まれています。ASDMは、ビデオ管理ソフトウェアや、ほとんどのAxisデバイスで使用されているオペレーティングシステムのAXIS OSなどのソフトウェアに脆弱性が存在するリスクを最小限に抑えるために適用される手法を定義します。AXIS OSは、多数の製品にわたって新機能やセキュリティパッチを迅速かつ効率的にリリースできるプラットフォームでもあります。

Axis Edge Vault

当社のデバイスに組み込まれているもう1つの重要な要素は、Axis Edge Vaultです。これは、セキュアエレメント、TPM、システムオンチップセキュリティ (TEE) などの暗号化計算モジュールに根ざしたハードウェアベースのプラットフォームです。このプラットフォームは、Edge Vaultセキュリティ機能のホストをサポートします。たとえば、AxisデバイスIDは、デバイスがAxisのものであることを証明します。またセキュアキーストアを使って、AxisデバイスIDとお客様が読み込んだ暗号化キーを安全に保管できます。その他の機能には、オペレーティングシステムがAxisのものであることを証明する署名付きOS (ファームウェア) や、デバイスが純正のAXIS OSのみを起動することを保証するセキュアブートがあります。Edge Vaultは、使用されていないデバイスのファイルシステムも暗号化します。

透明性

同様に重要なのは、信頼を築くために不可欠な透明性を持つことです。Axisは共通脆弱性識別子 (CVE) 採番機関[EN] (CNA) として、新たに発見された脆弱性に関する通知を発行し、顧客がソフトウェアを更新するために適切な措置を講じられるようにしています。AXIS OS、Axisビデオおよびデバイス管理ソフトウェアのソフトウェア部品表 [EN] (SBOM) も発行しています。また、デバイスソフトウェアのサポート終了日を明記しているため、お客様は製品を廃止および交換する時期をより適切に計画することができます。

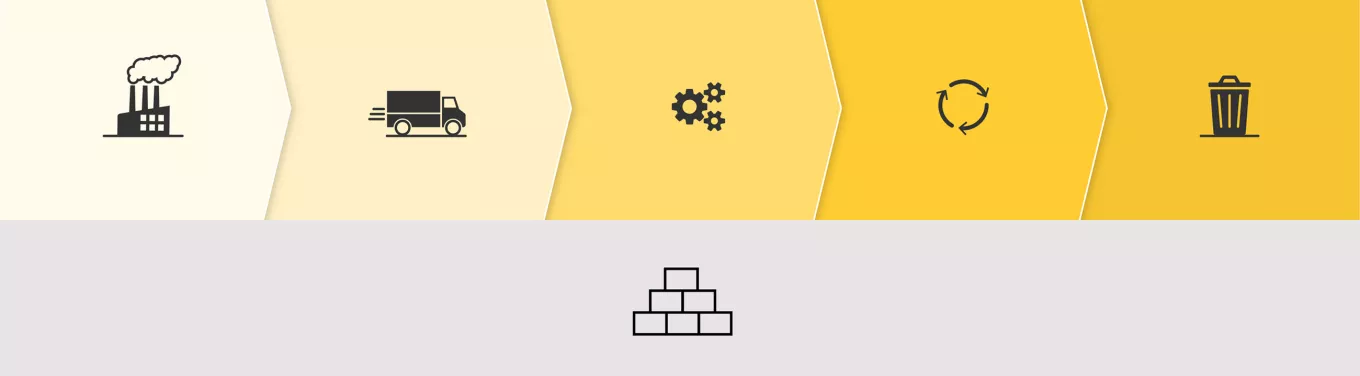

生産と配布の段階

これらの段階では、コンポーネントが侵害されるリスクを軽減することが重要です。これが、サプライチェーン管理を導入する理由です。当社は重要なコンポーネントを戦略的サプライヤーから直接調達しています。当社は、潜在的なセキュリティリスクをより適切に評価して軽減するために、生産プロセスを注意深く監視し、透明性を確保しています。

製品がAxisから出荷された後のソフトウェア改ざんに対抗するため、署名付きOS (ファームウェア) やセキュアブートなどの機能と、デバイスの工場出荷時の設定が一体となってサプライチェーンを保護しています。また、デバイスのファイルシステムを暗号化することで、輸送中や未使用時に製品から保存データが抜き取られるのも防いでいます。

ユーザー責務への支援

当社の製品を導入する準備ができたら、その強化方法についてご案内します。製品がサポートするテクノロジーを活用することで、リスクを軽減することができるようになります。また、導入から廃止に至るまで、製品のセキュリティを簡単に維持できるツールを使用できるようになります。導入段階

Axisデバイスをネットワークに接続する準備ができたら、まずデバイスの工場出荷時の設定を実行することをお勧めします。これは署名付きOSとセキュアブートとともに、不正なソフトウェア変更がデバイスに加えられていないことを保証します。最新のセキュリティパッチとバグ修正を含む最新のAXIS OS (ダウンロード可能) をデバイスに使用していることを確認してください。セキュリティタスクのバッチ処理を含むAxisデバイスの効率的な設定と管理には、Axisデバイス管理ソフトウェアを使用できます。

組み込みのセキュリティ機能

署名付きOSやセキュアブートなどのデバイス機能により、Axisの純正オペレーティングシステムのみが使用されます。また、セキュアキーストアにより、データの暗号化に使用される暗号化キーの安全なストレージを提供します。Axisデバイスおよびビデオ管理ソフトウェアでは、HTTPSによるセキュア通信がデフォルトで有効になっています。ゼロトラストネットワーキングを容易にするために、AxisデバイスはIEEE 802.1XおよびIEEE 802.1AR準拠のデバイスIDに対応し、IEEE 802.1Xネットワークへのデバイスの自動かつ安全なオンボーディングを実現します。また、データ通信の自動暗号化を実現するIEEE 802.1AE MACsecにも対応します。AXIS OSは、Microsoft ADFSなどのシステムでデバイスへのアクセスを一元的に認証および承認することもできます。

稼働中段階

新たに発見された脆弱性に迅速にパッチを適用するには、デバイスのオペレーティングシステムなどのすべてのソフトウェアを常に最新の状態に保つことが重要です。Axisは、AXIS Camera Station Edgeに接続されたデバイスのソフトウェアを自動的に更新します。AXIS Camera Station Pro、Milestone XProtect®やGenetec™ Security Centerなどのパートナービデオ管理ソフトウェア、およびAxisデバイス管理ソフトウェアの場合、デバイス用の新規AXIS OSリリースが強調表示されます。また、サインアップして、Axisからセキュリティ通知を受け取ることもできます。ネットワークが侵害された場合、AXIS OS Forensic Guideは、Axisデバイスのフォレンジック分析を行うのに役立ちます。

廃止段階

ネットワークで接続されたデバイスの廃止時期を知ることは、使用中のデバイスを最新の状態に保ち、セキュリティを確保することと同じくらい重要です。Axis Webサイトの製品ページには、デバイスのオペレーティングシステムのサポート終了日が表示されます。これにより、適時にデバイスを廃止して交換することができ、パッチの適用されていない脆弱性を持つデバイスを稼働させるリスクを回避することができます。廃止されたデバイスのデータを削除することも重要です。工場出荷時の設定を実行すると、デバイスからすばやくすべての設定とデータを消去できます。詳細については、製品の廃止をご覧ください。

デバイスライフサイクルのパンフレット

この4ページのパンフレットには、サイバーセキュリティに対するAxisのライフサイクルアプローチの詳細が掲載されています。

サイバーセキュリティ電子パンフレット

サイバー脅威、調達に関する考慮事項、Axisデバイスライフサイクルアプローチ、コンプライアンスなどのトピック別にまとめた電子パンフレットです。

サイバーセキュリティコース

この無料のオンラインeラーニングコースでは、サイバーセキュリティに対するAxisのアプローチを紹介しています。

サイバーセキュリティポータル

サイバーセキュリティに関する幅広い情報とAxisのサポートにアクセスできます。