-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Una responsabilità condivisa

Vogliamo facilitarti nella messa in atto di misure di sicurezza, in modo che tu possa utilizzare le nostre offerte nel modo più sicuro possibile. Mitigare i rischi delle minacce informatiche è una responsabilità condivisa.

Perché la sicurezza informatica è importante?

La protezione dei prodotti e dei servizi software in rete dalle minacce informatiche è fondamentale per proteggere i dati e i sistemi sulla rete.

Quali sono le minacce?

Le minacce al tuo sistema possono essere costituite da qualsiasi cosa che possa compromettere o causare danni alle tue risorse o risorse IT. Le minacce comuni includono l'accesso non autorizzato, il sabotaggio e lo sfruttamento delle vulnerabilità.

Un sistema compromesso può comportare la perdita della riservatezza e dell'integrità dei tuoi dati oppure i dati possono non essere disponibili quando ne hai bisogno.

Ti aiuta a fare la tua parte

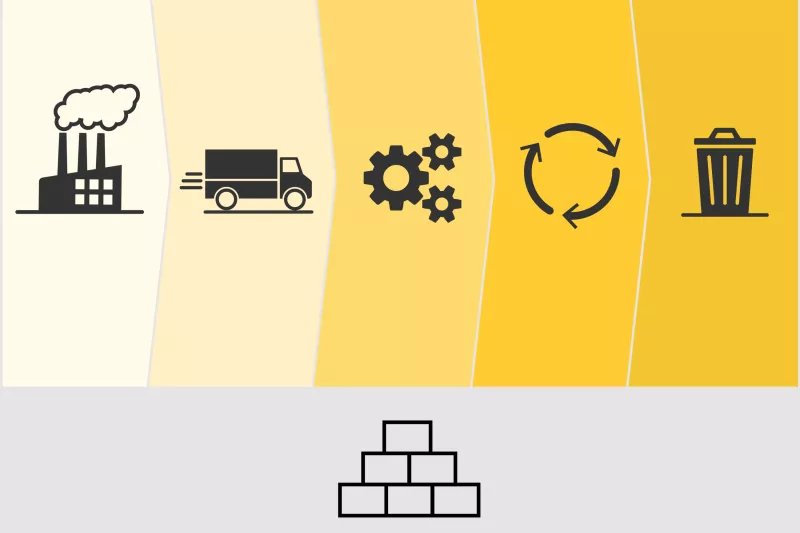

Trova di seguito una serie di risorse che possono aiutarti a proteggere il tuo sistema. Scopri come supportiamo la sicurezza informatica e l'utente per tutto il ciclo di vita di un dispositivo Axis.

COLLEGAMENTI RAPIDI

Domande e risposte

Trova le risposte alle domande frequenti.

Risorse

Accedi a colpo d'occhio a una serie di risorse sulla sicurezza informatica, tra cui guide per la protezione e documenti sulle politiche.

PUNTI SALIENTI

Migliore protezione, insieme

Scopri le misure di sicurezza informatica supportate da Axis durante l'intero ciclo di vita di un dispositivo Axis.

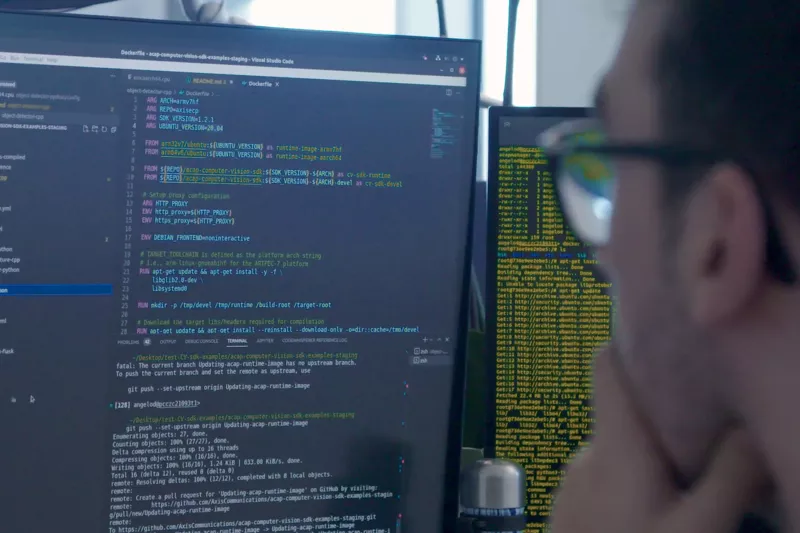

Sviluppo di software

Scopri come la sicurezza informatica è parte integrante dello sviluppo del software in Axis.

Piattaforma di cybersecurity Edge Vault

La piattaforma hardware di cybersecurity salvaguarda l'integrità dei dispositivi Axis e consente l'esecuzione di operazioni sicure basate su chiavi crittografiche.

Piattaforma AXIS OS

Scopri come AXIS OS, il sistema operativo che alimenta la maggior parte dei dispositivi Axis, supporta nuove funzionalità di sicurezza e patch durante tutto il ciclo di vita di un prodotto.

Supportiamo l'infrastruttura informatica aziendale

I dispositivi Axis si integrano alla perfezione nell'infrastruttura informatica aziendale. Scopri, ad esempio, come Axis supporta le reti zero-trust.

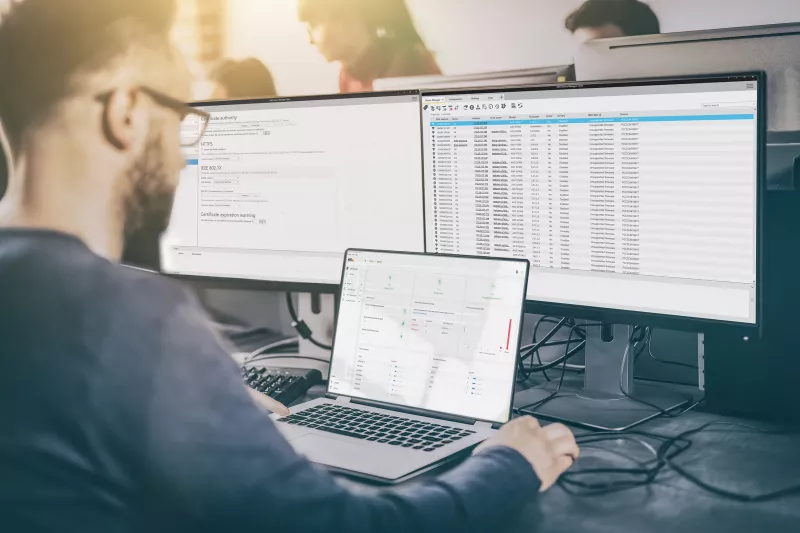

Gestione della sicurezza dei dispositivi

I programmi software di gestione dei dispositivi Axis semplificano la protezione e la gestione dei dispositivi per tutta la loro durata.

Gestione delle vulnerabilità

Axis è certificata CVE Numbering Authority, quindi seguiamo le procedure migliori nella gestione e nella risposta alle vulnerabilità scoperte nella nostra offerta.

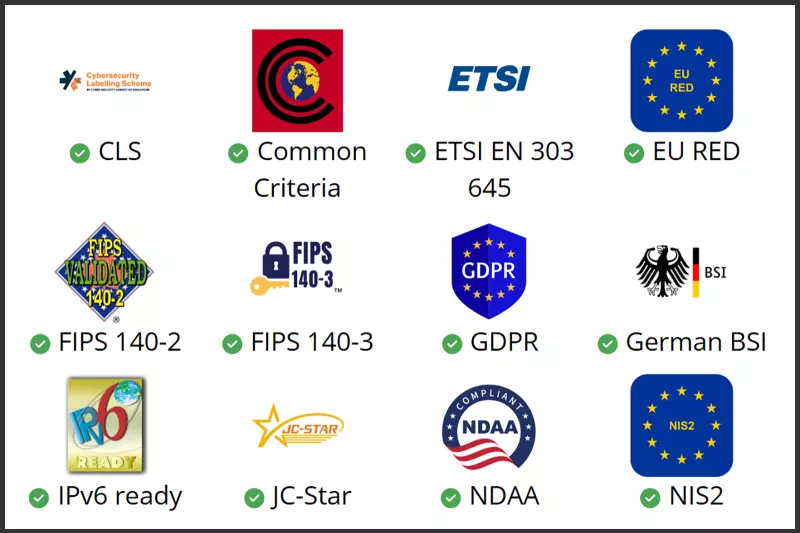

Conformità alla cybersecurity

Axis, come azienda, e i nostri prodotti supportano la conformità a varie normative e standard in materia di cybersecurity.

Notizie

Visualizza le notizie relative alla sicurezza informatica di Axis.

E-brochure sulla sicurezza informatica di Axis

L'e-brochure tratta argomenti come le minacce informatiche, le considerazioni sull'approvvigionamento, l'approccio di Axis improntato al ciclo di vita del dispositivo e la compliance.