-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Was steht auf dem Spiel?

Vertraulichkeit, Integrität, Verfügbarkeit – sogar entgangene Geschäftsmöglichkeiten. Wenn Ihr System kompromittiert wird, steht viel auf dem Spiel. Da IP-basierte Produkte potenzielle Zugänge zu Ihrem Netzwerk darstellen, ist es wichtig, sie vor Bedrohungen wie unbefugtem Zugriff, manipulierter Software und der Ausnutzung von Schwachstellen zu schützen. Gemeinsam können wir Schutzmaßnahmen einrichten, um das Auftreten von Cybervorfällen zu erschweren.

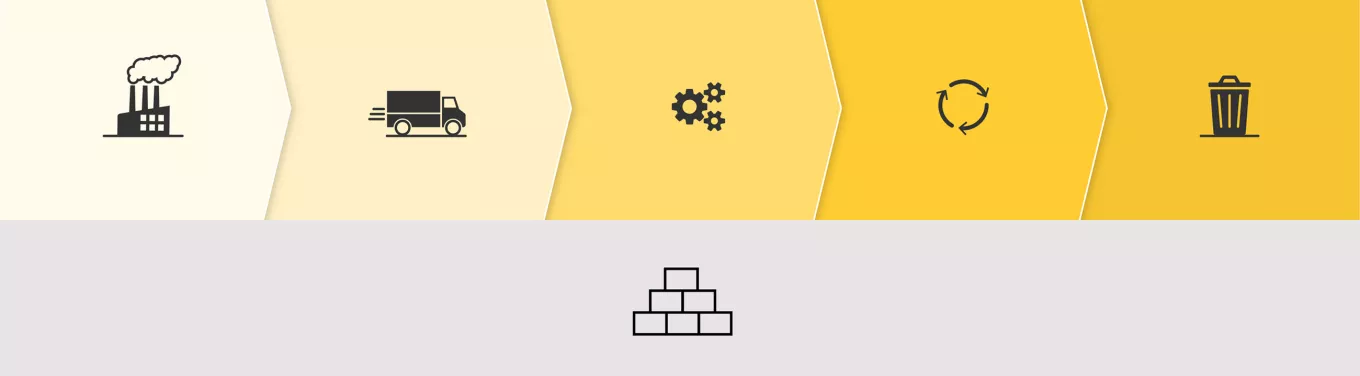

In den folgenden Abschnitten erfahren Sie mehr über die einzelnen Elemente, die der Sicherheit der Angebote von Axis zugrunde liegen, sowie darüber, was wir tun, bereitstellen und empfehlen, um Cybersicherheitsrisiken im Laufe des Produktlebenszyklus zu mindern.

Unser Beitrag zur Risikominderung

Bereits lange vor Ihrem Kauf eines Axis Produkts arbeiten wir hart daran, hohe Standards bei der Cybersicherheit sicherzustellen.Sicherheitsbasis

ISMS, ASDM und AXIS OS

Wahrung der Integrität der Systeme, die zur Bereitstellung unserer Angebote verwendet werden, ist von entscheidender Bedeutung. Die Basis bildet ein Information Security Management System (ISMS) gemäß ISO/IEC 27001. Das System umfasst unser Axis Security Development Model (ASDM). Das ASDM definiert die angewendeten Aktivitäten, um das Risiko von Schwachstellen in Software wie Video Management Software und AXIS OS, dem Betriebssystem der meisten Axis Geräte, zu minimieren. AXIS OS fungiert außerdem als Plattform, die eine schnelle und effiziente Veröffentlichung neuer Funktionen und Sicherheits-Patches für eine Vielzahl von Produkten ermöglicht.

Axis Edge Vault

Ein weiteres wesentliches Element, das in unsere Geräte integriert ist, ist Axis Edge Vault. Hierbei handelt es sich um eine hardwarebasierte Plattform, die auf kryptografischen Rechenmodulen wie Secure Element, TPM und System-on-Chip-Sicherheit (TEE) basiert. Die Plattform unterstützt eine Vielzahl der Sicherheitsfunktionen von Edge Vault. So liefert beispielsweise die Axis Geräte-ID den Beweis, dass das Gerät von Axis stammt, und ein sicherer Schlüsselspeicher ermöglicht die sichere Speicherung der Axis Geräte-ID und der vom Kunden geladenen kryptografischen Schlüssel. Weitere Funktionen sind die Verwendung eines signierten Betriebssystems (Firmware), wodurch bestätigt wird, dass das Betriebssystem von Axis stammt, sowie das sichere Hochfahren, das sicherstellt, dass das Gerät nur die Originalversion von AXIS OS startet. Edge Vault verschlüsselt das Dateisystem des Geräts, auch wenn es sich nicht in Benutzung befindet.

Transparenz

Von ebenso großer Bedeutung ist Transparenz, die für die Vertrauensbildung entscheidend ist. Als Common Vulnerabilities and Exposures (CVE) Numbering Authority [EN] (CNA) versendet Axis Benachrichtigungen über neu entdeckte Schwachstellen, damit Kunden die Software zeitnah aktualisieren können. Außerdem veröffentlichen wir eine Software Bill of Materials [EN] (SBOM) für AXIS OS sowie für Axis Video- und Gerätemanagementsoftware. Darüber hinaus geben wir das Datum für das Ende des Supports für die Gerätesoftware an, damit unsere Kunden besser planen können, wann sie ein Produkt außer Betrieb nehmen und ersetzen müssen.

Produktions- und Vertriebsphase

In diesen Phasen ist es wichtig, das Risiko von kompromittierten Komponenten zu mindern. Aus diesem Grund implementieren wir Kontrollen der Lieferkette. Kritische Komponenten beziehen wir direkt von strategischen Lieferanten. Wir führen eine sorgfältige Überwachung der Produktionsprozesse durch und sorgen für Transparenz, um potenzielle Sicherheitsrisiken besser einschätzen und mindern zu können.

Um Softwaremanipulationen nach der Auslieferung eines Axis Produkts vorzubeugen, schützen Funktionen wie ein signiertes Betriebssystem und sicheres Hochfahren sowie das Implementieren einer Werkseinstellung das Gerät auf dem Weg durch die Lieferkette. Des Weiteren schützt die Verschlüsselung des Dateisystems eines Geräts die darauf gespeicherten Daten vor der Extraktion, wenn sich ein Produkt auf dem Transportweg befindet oder nicht verwendet wird.

Mit unserer Hilfe können Sie Ihren Beitrag leisten

Wenn Sie bereit sind, unsere Produkte zu implementieren, bieten wir Ihnen Unterstützung bei ihrer Härtung an. Sie können die von den Produkten unterstützten Technologien nutzen, um Risiken zu mindern. Außerdem können Sie Tools verwenden, die es Ihnen erleichtern, die Sicherheit der Produkte von der Bereitstellung bis zur Stilllegung aufrechtzuerhalten.Implementierungsphase

Wenn Sie bereit sind, ein Axis Gerät mit Ihrem Netzwerk zu verbinden, empfehlen wir, das Gerät zunächst auf die Werkseinstellungen zurückzusetzen. Zusammen mit dem signierten Betriebssystem und dem sicheren Hochfahren stellen Sie dadurch sicher, dass das Gerät frei von unbefugten Softwareänderungen ist. Stellen Sie sicher, dass Sie das neueste AXIS OS (zum Download verfügbar) für Ihr Gerät verwenden, das die neuesten Sicherheitspatches und Bugfixes enthält. Für eine effiziente Konfiguration und Verwaltung von Axis Geräten, einschließlich der Batch-Verarbeitung von Sicherheitsaufgaben, können Sie die Axis Device Manager Software verwenden.

Integrierte Cybersicherheitsfunktionen

Gerätefunktionen wie ein signiertes Betriebssystem und sicheres Hochfahren stellen sicher, dass nur Originalversionen des Betriebssystems von Axis verwendet werden. Der sichere Schlüsselspeicher ermöglicht die sichere Speicherung der kryptografischen Schlüssel, die zum Verschlüsseln von Daten verwendet werden. Die sichere Kommunikation über HTTPS ist auf Axis Geräten und in der Video Management Software standardmäßig aktiviert. Zur Erleichterung von Zero-Trust-Netzwerken unterstützen Axis Geräte IEEE 802.1X- und IEEE 802.1AR-konforme Geräte-IDs – für die automatisierte und sichere Einbindung von Geräten in ein Netzwerk, das mit dem Standard IEEE 802.1X geschützt wird, sowie IEEE 802.1AE MACsec für die automatische Verschlüsselung der Datenkommunikation. AXIS OS ermöglicht es auch Systemen wie Microsoft ADFS, sich zentral zu authentifizieren und den Zugriff auf Geräte zu autorisieren.

Implementieren von Kontrollen

Konsultieren Sie verschiedene Härtungleitfäden, um Axis Produkte für Ihre Sicherheitsanforderungen zu konfigurieren. Verwenden Sie starke Kennwörter, nutzen Sie für die verschlüsselte Kommunikation zwischen Gerät und Client ausschließlich HTTPS und deaktivieren Sie nicht genutzte Dienste und Funktionen, um unnötige Risiken zu reduzieren. Des Weiteren ist es wichtig, Datum und Uhrzeit auf dem Gerät korrekt einzustellen, um das Erstellen genauer Systemprotokolle zu ermöglichen und sicherzustellen, dass digitale Zertifikate – auf die Dienste wie HTTPS und IEEE 802.1X angewiesen sind – validiert und verwendet werden können. Bei unterstützten Kameras können Sie die Funktion für signierte Videos aktivieren, mit der die Benutzer überprüfen können, ob exportierte Videos frei von Manipulationen sind.

Nutzungsphase

Es ist wichtig, die gesamte Software –auch die Betriebssysteme Ihrer Geräte –auf dem neuesten Stand zu halten, um sicherzustellen, dass neu entdeckte Schwachstellen umgehend behoben werden. Axis aktualisiert automatisch die Software der mit AXIS Camera Station Edge verbundenen Geräte. In AXIS Camera Station Pro, in der Video Management Software unserer Partner, beispielsweise in Milestone XProtect® und Genetec™ Security Center, sowie in der Axis Gerätemanagementsoftware sind neue Versionen von AXIS OS hervorgehoben. Sie können sich auch registrieren, um Sicherheitsbenachrichtigungen von Axis zu erhalten. Bei einer Sicherheitsverletzung im Netzwerk hilft Ihnen die Anleitung zu AXIS OS Forensics bei der Durchführung einer forensischen Analyse von Axis Geräten.

Stilllegungsphase

Zu wissen, wann es an der Zeit ist, Ihre vernetzten Geräte stillzulegen, ist ebenso wichtig, wie die Aktualisierung und Sicherheit dieser Geräte während ihrer Nutzung. Auf den Produktseiten der Axis Website finden Sie das Datum, ab dem für das Betriebssystem eines Geräts kein Support mehr besteht. So können Sie ein Gerät zeitnah stilllegen und ersetzen und das Risiko vermeiden, ein Gerät mit nicht gepatchten Schwachstellen zu betreiben. Wichtig ist auch das endgültige Löschen von Daten auf einem stillgelegten Gerät. Durch das Zurücksetzen auf die Werkseinstellungen können Sie alle Konfigurationen und Daten im Handumdrehen vom Gerät löschen. Einzelheiten hierzu finden Sie unter Stilllegung von Produkten.

Broschüre zum Lebenszyklus von Geräten

Diese vierseitige Broschüre enthält Einzelheiten zum Lebenszyklusansatz von Axis zur Cybersicherheit.

E-Broschüre zur Cybersicherheit

Die E-Broschüre behandelt Themen wie Cyberbedrohungen, Überlegungen zur Beschaffung, den Lebenszyklusansatz für Axis Geräte und Compliance.

Kurs zum Thema Cybersicherheit

In diesem kostenlosen Online-E-Learning-Kurs wird vorgestellt, welchen Ansatz Axis beim Thema Cybersicherheit verfolgt.

Portal für Cybersicherheit

Greifen Sie auf eine Vielzahl von Informationen zum Thema Cybersicherheit zu und erfahren Sie, wie Axis selbige unterstützt.