-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Eine gemeinsame Verantwortung

Damit Sie unsere Angebote so sicher wie möglich nutzen können, möchten wir Ihnen die Einrichtung von Schutzmaßnahmen erleichtern. Zusammen tragen wir die Verantwortung für die Verringerung der Risiken durch Cyberbedrohungen.

Warum ist Cybersicherheit wichtig?

Der Schutz vernetzter Produkte und Softwaredienste vor Cyberbedrohungen ist der Schlüssel zum Schutz der Daten und Systeme in Ihrem Netzwerk.

Um welche Bedrohungen handelt es sich?

Eine Bedrohung für Ihr System kann alles sein, was Ihre IT-Assets oder -Ressourcen gefährden oder beschädigen kann. Häufige Bedrohungen sind unbefugter Zugriff, Sabotage und Ausnutzung von Schwachstellen.

Ein kompromittiertes System kann zum Verlust der Vertraulichkeit und Integrität Ihrer Daten führen, oder Daten sind nicht verfügbar, wenn Sie sie benötigen.

Mit unserer Hilfe können Sie Ihren Beitrag leisten

Im Folgenden finden Sie eine Reihe von Ressourcen, die zum Schutz Ihres Systems beitragen können. Sie erfahren auch, wie wir für Cybersicherheit sorgen und Sie während des gesamten Lebenszyklus eines Axis Produkts unterstützen.

SCHNELLE LINKS

Q&A

Hier finden Sie Antworten auf häufig gestellte Fragen.

Ressourcen

Greifen Sie auf einmal auf eine Vielzahl von Cybersicherheitsressourcen zu, darunter Leitfäden zur Systemhärtung und Richtliniendokumente.

HIGHLIGHTS

Gemeinsam besser sichern

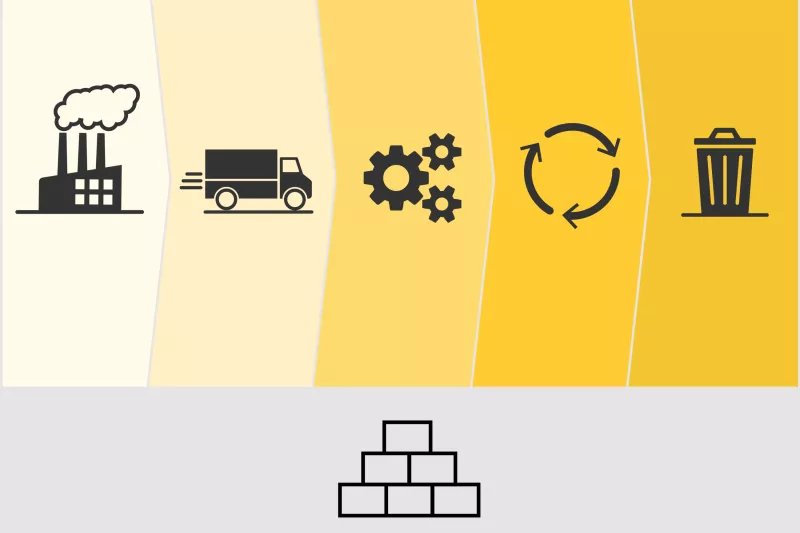

Erfahren Sie mehr zu den Cybersicherheitsmaßnahmen, die Axis während des gesamten Lebenszyklus eines Axis Produkts unterstützt.

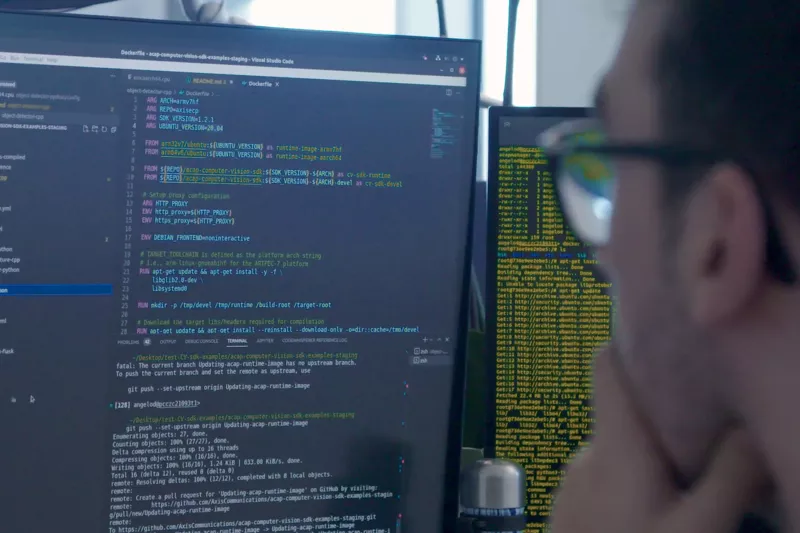

Softwareentwicklung

Erfahren Sie, wie Cybersicherheit einen integralen Bestandteil der Softwareentwicklung bei Axis bildet.

Edge Vault Cybersicherheitsplattform

Die hardwarebasierte Cybersicherheitsplattform schützt die Integrität von Axis Geräten und ermöglicht die Ausführung sicherer Vorgänge auf der Grundlage kryptografischer Schlüssel.

AXIS OS-Plattform

Erfahren Sie, wie AXIS OS, das Betriebssystem, das hinter den meisten AXIS Geräten steckt, neue Sicherheitsfunktionen und Patches während der gesamten Lebensdauer eines Produkts unterstützt.

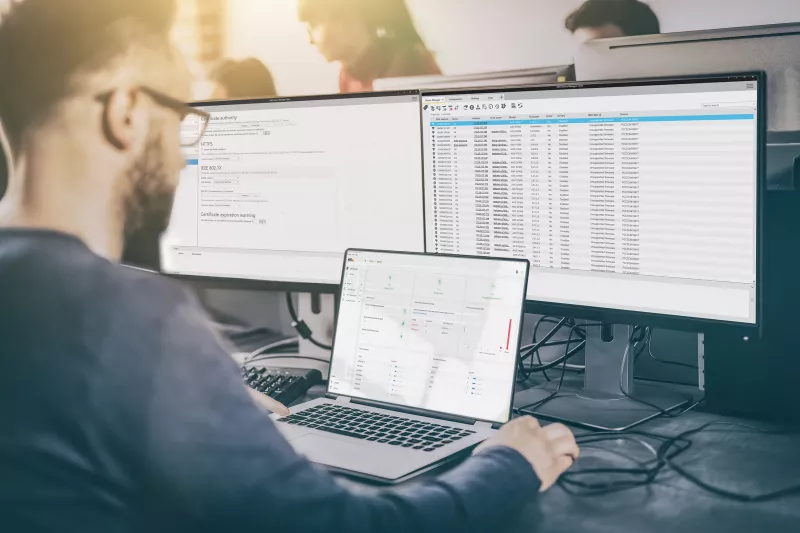

Unterstützung von Enterprise IT

Axis Geräte lassen sich nahtlos in IT-Infrastruktur von Unternehmen integrieren. Erfahren Sie beispielsweise, inwiefern Axis Zero-Trust-Netzwerke unterstützt.

Gerätesicherheitsmanagement

Softwareprogramme zur Verwaltung von Axis Geräten erleichtern Ihnen den Schutz und die Verwaltung Ihrer Geräte während ihrer gesamten Lebensdauer.

Schwachstellenmanagement

Axis ist eine CVE-Nummerierungsstelle und befolgt daher bewährte Verfahren bei der Handhabung und Behebung von erkannten Schwachstellen in unserem Angebot.

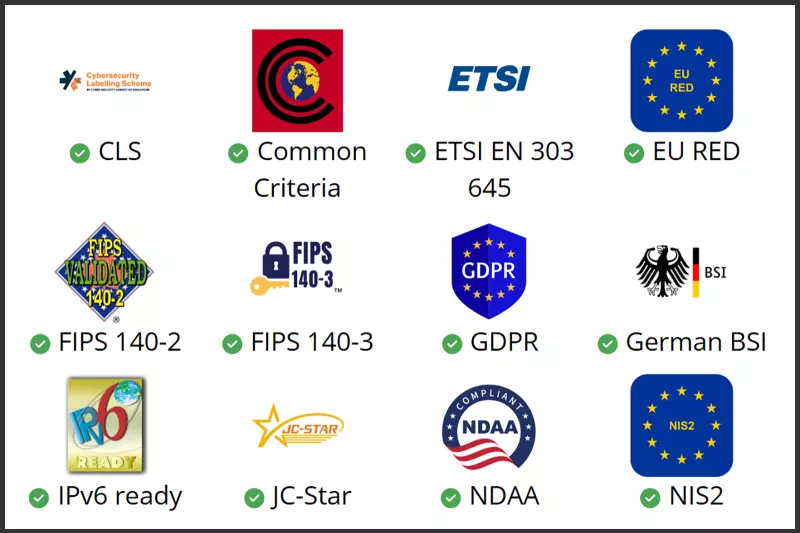

Konforme Cybersicherheit

Das Unternehmen Axis und seine Produkte unterstützen die Einhaltung verschiedener Vorschriften und Standards im Bereich der Cybersicherheit.

Nachrichten

Lesen Sie Nachrichten zum Thema Cybersicherheit von Axis.

E-Broschüre zur Cybersicherheit von Axis

Die E-Broschüre behandelt Themen wie Cyberbedrohungen, Überlegungen zur Beschaffung, den Lebenszyklusansatz für Axis Geräte und Compliance.