-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Una responsabilidad compartida

Queremos facilitarle la implementación de medidas de seguridad para que pueda utilizar nuestros productos de la manera más segura posible. Mitigar los riesgos de las ciberamenazas es una responsabilidad compartida.

¿Por qué es importante la ciberseguridad?

Proteger los productos y servicios de software en red de las amenazas cibernéticas es clave para proteger los datos y los sistemas en su red.

¿Cuáles son las amenazas?

Las amenazas a su sistema pueden ser cualquier cosa que pueda comprometer o causar daño a sus activos o recursos de TI. Entre las amenazas más comunes se incluye el acceso no autorizado, el sabotaje y la explotación de vulnerabilidades.

Un sistema comprometido puede implicar la pérdida de confidencialidad e integridad de sus datos, o los datos pueden no estar disponibles cuando los necesite.

Ayudándole a hacer su parte

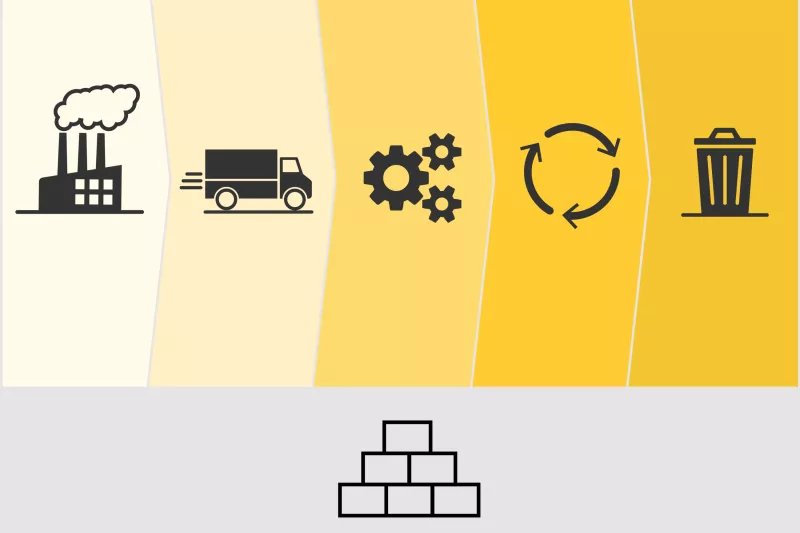

Encuentre a continuación una variedad de recursos que pueden ayudarle a proteger su sistema. Y descubra cómo respaldamos la ciberseguridad (y a usted) a lo largo del ciclo de vida de un producto Axis.

ENLACES RÁPIDOS

Preguntas y respuestas

Encuentre respuestas a preguntas comunes.

Recursos

De un vistazo, acceda a una gran cantidad de recursos de seguridad cibernética, incluidas guías de refuerzo y documentos de políticas.

LO MÁS DESTACADO

Protegemos mejor juntos

Conozca las medidas de ciberseguridad que admite Axis a lo largo del ciclo de vida de un producto de Axis.

Desarrollo de software

Descubra cómo la ciberseguridad es una parte integral del desarrollo de software en Axis.

Plataforma de ciberseguridad Edge Vault

La plataforma basada en hardware protege la integridad de los dispositivos de Axis y permite la ejecución de operaciones seguras en función de claves criptográficas.

Plataforma AXIS OS

Descubra cómo AXIS OS, el sistema operativo que alimenta la mayoría de los dispositivos AXIS, admite nuevas funciones de seguridad y parches durante toda la vida útil de un producto.

Apoyo a la informática empresarial

Los dispositivos de Axis se integran a la perfección en la infraestructura informática de la empresa. Descubra, por ejemplo, cómo Axis admite redes de confianza cero.

Gestión de la seguridad de los dispositivos

Los programas de software de gestión de dispositivos de Axis le facilitan la protección y gestión de los dispositivos durante toda su vida útil.

Gestión de la vulnerabilidad

Axis es una autoridad de numeración de vulnerabilidades y exposiciones comunes (CVE), por lo que seguimos las mejores prácticas para gestionar y responder a las vulnerabilidades descubiertas en nuestros productos.

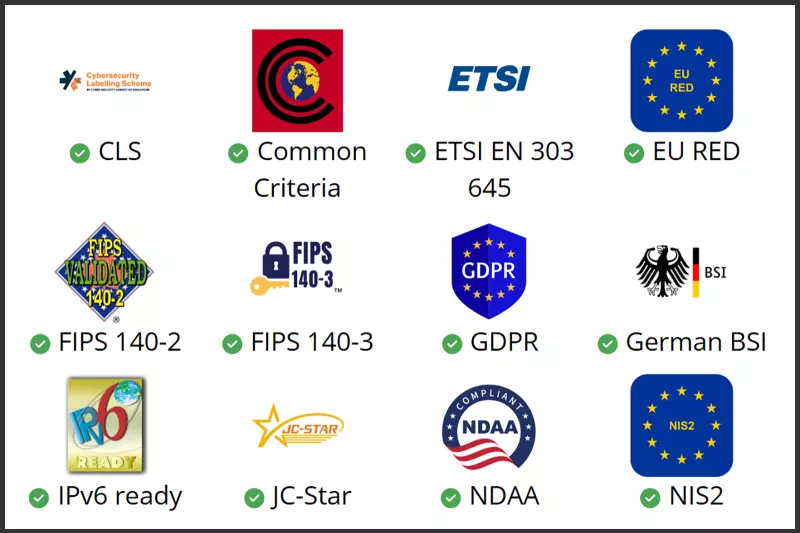

Cumplimiento de la ciberseguridad

Axis, como empresa, y nuestros productos respaldan el cumplimiento de varias normativas y normas relacionadas con la ciberseguridad.

Noticias

Vea noticias relacionadas con la ciberseguridad de Axis.

Folleto electrónico de ciberseguridad de Axis

El folleto electrónico cubre temas como las ciberamenazas, consideraciones de adquisición, el enfoque del ciclo de vida de los dispositivos de Axis y el cumplimiento normativo.