-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Quel est l'enjeu ?

Confidentialité, intégrité, disponibilité – même perte d'affaires. Il existe de nombreux risques si votre système est compromis. Comme les produits basés sur IP constituent des voies d'accès potentielles à votre réseau, il est important de les protéger contre les menaces telles que les accès non autorisés, les logiciels falsifiés et l'exploitation des vulnérabilités. Ensemble, nous pouvons mettre en place des mesures de protection pour rendre plus difficile la survenue de cyber-incidents.

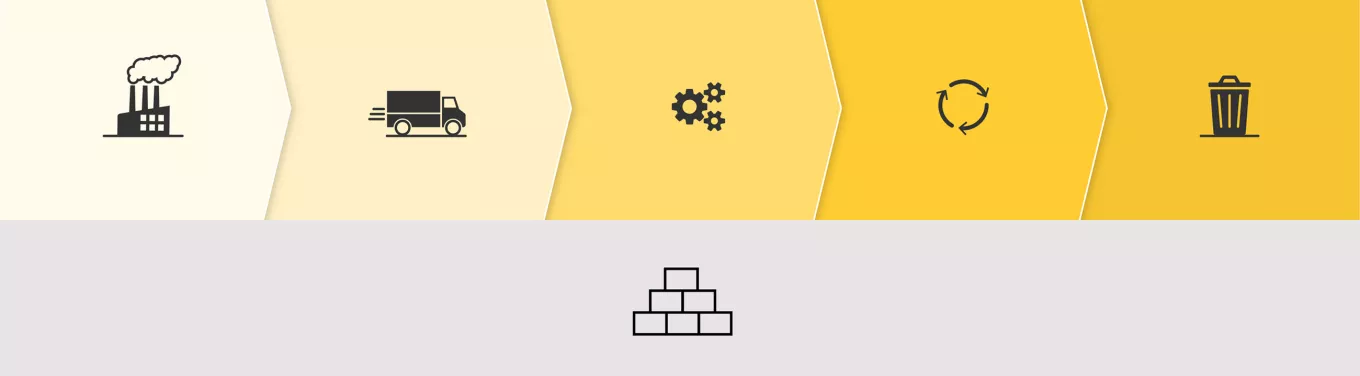

Dans les sections ci-dessous, vous pouvez en apprendre davantage sur les éléments qui sous-tendent la sécurité des offres Axis, ainsi que sur ce que nous faisons, proposons et recommandons pour atténuer les risques de cybersécurité tout au long du cycle de vie d’un produit.

Faire notre part pour atténuer les risques

Bien avant d'acheter un produit Axis, nous nous efforçons de garantir des normes élevées en matière de cybersécurité.Fondation concernant la sécurité

SGSI, ASDM et AXIS OS

Le maintien de l'intégrité des systèmes qui prennent en charge la fourniture de nos offres est essentiel. Tout commence par un système de gestion de la sécurité de l’information (SGSI) conforme à la norme ISO/CEI 27 001. Le système comprend notre modèle de développement de la sécurité Axis (ASDM). ASDM définit les activités appliquée qui nous permettent d’atténuer les risques en matière de vulnérabilités dans des logiciels tels que ceux concernant la gestion vidéo et AXIS OS, le système d’exploitation qui propulse la plupart des appareils Axis. AXIS OS est également une plateforme qui permet une publication rapide et efficace de fonctionnalités et de correctifs de sécurité sur un grand nombre de produits.

Axis Edge Vault

Axis Edge Vault est un autre élément clé intégré à nos périphériques . Il s'agit d'une plateforme matérielle ancrée dans des modules informatiques cryptographiques tels que Secure Element, TPM et System-on-Chip Security (TEE). La plateforme prend en charge une multitude de fonctionnalités de sécurité Edge Vault. L'ID du périphériques Axis, par exemple, fournit la preuve que ce dispositif provient d'Axis ; et le keystore sécurisé permet le stockage de l'ID du périphérique Axis et des clés cryptographiques chargées par le client. Les autres fonctionnalités incluent un OS (firmware) signé qui garantit que le système d'exploitation provient d'Axis ; et un démarrage sécurisé qui garantit que le dispositif démarre uniquement le véritable système d'exploitation AXIS. Edge Vault chiffre également le système de fichiers du périphérique lorsqu’il n’est pas utilisé.

Transparence

La transparence est tout aussi importante – essentielle pour instaurer la confiance. En tant qu'autorité de numérotation des vulnérabilités et expositions communes (CVE) (CNA), Axis émet des notifications sur les vulnérabilités récemment découvertes afin que les clients puissent prendre des mesures en temps opportun pour mettre à jour le logiciel. Nous publions également une facture des matériels logiciels [EN] (SBOM) pour AXIS OS et les logiciels de gestion de périphériques et vidéo AXIS. Et nous indiquons la date de fin de support pour le logiciel du dispositif afin que les clients puissent mieux planifier la mise en œuvre du hors service / de la maintenance et, par la suite, remplacer un produit.

Phases de production et de distribution

Au cours de ces phases, il est important d’atténuer les risques de composants compromis. C'est pourquoi nous mettons en œuvre des contrôles de la chaîne d'approvisionnement . Nous achetons les composants critiques directement auprès de fournisseurs stratégiques. Nous surveillons de près les processus de production et garantissons la transparence afin d'évaluer et d'atténuer au mieux les risques de sécurité potentiels.

Afin de contrecarrer la falsification de logiciels suite à la sortie d'un produit Axis, des fonctionnalités telles qu'un OS signé et un démarrage sécurisé, ainsi que la définition des paramètres d'usine par défaut sur le périphérique, permettent de protéger la chaîne d'approvisionnement. Le cryptage sur le système de fichiers d'un appareil protège également les données enregistrées contre l'extraction lorsqu'un produit est en transit ou n'est pas utilisé.

Vous aider à faire votre part

Lorsque vous êtes prêt(e) à implémenter nos produits, nous vous proposons des conseils sur la manière de les rendre plus puissants. Vous pourrez profiter des technologies prises en charge par les produits afin d'atténuer les risques. Et vous pourrez utiliser des outils qui facilitent le maintien de la sécurité des produits, du déploiement jusqu'au démantèlement.Phase d'implémentation

Lorsque vous êtes prêt(e) à connecter un périphérique Axis à votre réseau, nous vous recommandons d'effectuer dans un premier temps les paramètres d'usine par défaut sur l'appareil. Associé à l'OS signé et au démarrage sécurisé, cela vous garantit que l'appareil est exempt de modifications logicielles non autorisées. Assurez-vous d’utiliser la dernière version du d’AXIS OS (disponible en téléchargement) pour votre périphérique, qui inclut les derniers correctifs de sécurité et de bugs. Pour une configuration et une gestion efficaces des périphériques Axis, y compris le traitement par lots des tâches de sécurité, vous pouvez utiliser le logiciel de gestion des périphériques Axis.

Fonctionnalités de cybersécurité intégrées

Les fonctionnalités du périphérique telles que l'OS signé et le démarrage sécurisé garantissent que seuls les systèmes d'exploitation Axis OS authentiques sont utilisés, tandis que le Keystore sécurisé permet le stockage sécurisé des clés cryptographiques utilisées pour chiffrer les données. La communication sécurisée via HTTPS est activée par défaut sur les appareils Axis et les logiciels de gestion vidéo. Pour simplifier la mise en œuvre duréseau Zero Trust, les périphériques Axis prennent en charge les identifiants d’appareil Axis conformes aux normes IEEE 802.1X et IEEE 802.1AR pour l’intégration automatisée et sécurisée des appareils à un réseau IEEE 802.1X, mais aussi IEEE 802.1AE MACsec pour le chiffrement automatique des communications de données. AXIS OS permet également à des systèmes tels que Microsoft ADFS d’authentifier et d’autoriser de manière centralisée l’accès aux périphériques.

Application de contrôles

Consultez les différents guides de renforcement afin de configurer les produits Axis pour vos besoins de sécurité. Vous devez choisir des mots de passe forts ; utilisez uniquement HTTPS pour la communication cryptée entre l'appareil et le client ; désactivez les services et fonctions inutilisés pour réduire les risques inutiles. Il est également important de régler correctement la date et l'heure sur l'appareil pour recevoir des journaux système précis et garantir que les certificats numériques – sur lesquels s'appuient des services tels que HTTPS et IEEE 802.1X – peuvent être validés et utilisés. Sur les caméras prises en charge, vous pouvez activer la vidéo signée pour permettre aux utilisateurs de vérifier que la vidéo exportée est exempte de falsification.

Phase de mise en service

Il est important de conserver tous les logiciels – y compris la mise à jour des systèmes d'exploitation de vos appareils – pour garantir que les vulnérabilités nouvellement découvertes soient rapidement corrigées. Axis met automatiquement à jour le logiciel des périphériques connectés à AXIS Camera Station Edge. Pour AXIS Camera Station Proet les logiciels de gestion vidéo partenaires tels que Milestone XProtect® et Genetec™ Security Center, ainsi que le logiciel de gestion des périphériques Axis, les nouvelles versions d'AXIS OS disponibles pour les périphériques sont mises en évidence. Vous pouvez également vous inscrire pour recevoir des notifications de sécurité d'Axis. Si votre réseau est piraté, le Guide d'investigation du système d'exploitation AXIS vous aide à effectuer une analyse médico-légale des appareils Axis.

Phase de déclassement

Savoir quand il est temps de mettre hors service vos appareils en réseau est tout aussi important que de les maintenir à jour et sécurisés pendant leur utilisation. Les pages produit présentes sur le site Web d’Axis indiquent la date de fin de prise en charge du système d’exploitation d’un appareil. Il vous permet de mettre hors service et de remplacer un appareil en temps opportun et d'éviter le risque d'utiliser un appareil présentant des vulnérabilités non corrigées. La suppression des données sur un appareil mis hors service est également importante. En effectuant un réglage par défaut d'usine, vous pouvez rapidement effacer toutes les configurations et données de l'appareil. Voir les détails sur les produits de déclassement.

Dépliant sur le cycle de vie des appareils

Ce dépliant de quatre pages présente en détail l'approche du cycle de vie d'Axis en matière de cybersécurité.

Brochure électronique sur la cybersécurité

La brochure électronique couvre des sujets tels que les cybermenaces, les considérations en matière d'approvisionnement, l'approche du cycle de vie des appareils Axis et la conformité.

Cours sur la cybersécurité

Cet e-book en ligne gratuit présente l'approche Axis en matière de cybersécurité.

Portail de cybersécurité

Accédez à un large éventail d'informations sur la cybersécurité et sur la manière dont Axis la prend en charge.