-

North and Central America

Can't find your location? Visit our global site in English.

-

South America

Can't find your location? Visit our global site in English.

- Asia

-

Oceania

Can't find your location? Visit our global site in English.

-

Europe

- Austria - Deutsch

- Belgium - English Français

- Czech Republic - Česky

- Finland - Suomalainen

- France - Français

- Germany - Deutsch

- Italy - Italiano

- Netherlands - Nederlands

- Poland - Polski

- Portugal - Português

- Romania - Română

- Spain - Español

- Switzerland - Deutsch Français Italiano

- Sweden - Svenska

- Turkey - Türkçe

- United Kingdom - English

- Kazakhstan - Русский

- Africa and Middle East

Une responsabilité partagée

Nous voulons vous faciliter la mise en place de protections, afin que vous puissiez utiliser nos offres de la manière la plus sécurisée possible. Atténuer les risques de cybermenaces est une responsabilité partagée.

Pourquoi la cybersécurité est-elle importante ?

Protéger les produits et les services logiciels en réseau des cybermenaces est essentielle pour sécuriser les données et les systèmes de votre réseau.

Quelles sont les menaces ?

Les menaces d'attaque de votre système correspondent à tout ce qui peut compromettre ou causer des dommages à vos actifs ou ressources informatiques. Les menaces courantes incluent le piratage, le sabotage et l'exploitation des vulnérabilités.

Un système compromis peut signifier la perte de la confidentialité et de l'intégrité des données, ou des données indisponibles lorsque vous en avez besoin.

Vous aider à faire votre part

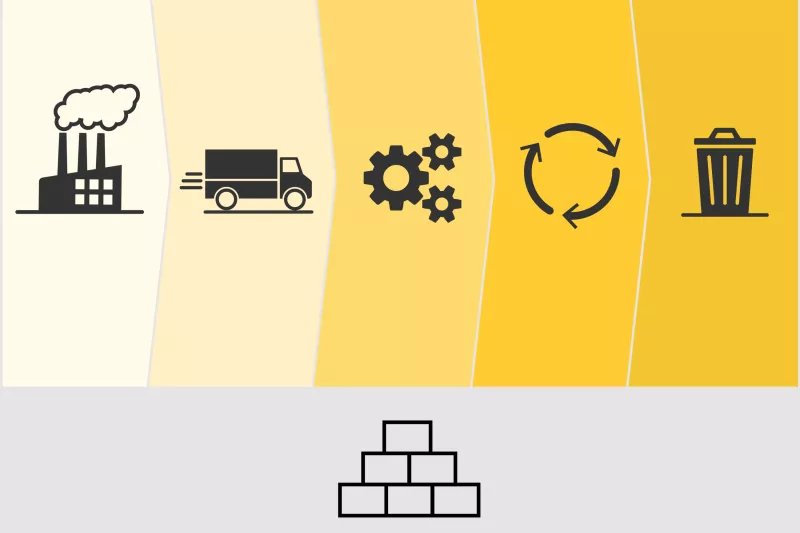

Vous trouverez ci-dessous un éventail de ressources capables de vous aider à protéger votre système. Et découvrez comment nous soutenons la cybersécurité - et vous-même - tout au long du cycle de vie d'un produit Axis.

LIENS RAPIDES

Q&A

Trouvez des réponses aux questions courantes.

Ressources

En un coup d'œil, accédez à une foule de ressources sur la cybersécurité dont des guides de renforcement et des documents de politique.

POINTS FORTS

Mieux sécuriser ensemble

Découvrez les mesures de cybersécurité prises en charge par Axis tout au long du cycle de vie d'un produit Axis.

Développement de logiciels

Découvrez comment la cybersécurité fait partie intégrante du développement logiciel chez Axis.

Plateforme de cybersécurité Edge Vault

Cette plateforme de cybersécurité matérielle protège l'intégrité des périphériques Axis dès la sortie d'usine et permet l'exécution d'opérations sécurisées basées sur des clés cryptographiques.

Plateforme AXIS OS

Découvrez comment AXIS OS, le système d’exploitation qui alimente la plupart des périphériques Axis, prend en charge les nouvelles fonctionnalités de sécurité et les correctifs tout au long de la durée de vie d’un produit.

Soutenir l’informatique d’entreprise

Les périphériques Axis s’intègrent parfaitement à l’infrastructure informatique de l’entreprise. Découvrez, par exemple, comment Axis prend en charge les réseaux Zero Trust.

Gestion de la sécurité des périphériques

Les logiciels de gestion des périphériques Axis vous permettent de protéger et de gérer facilement vos périphériques tout au long de leur durée de vie.

Gestion des vulnérabilités

Axis est une autorité de numérotation CVE, par conséquent, notre offre tient compte des meilleures pratiques de gestion et de réponse aux vulnérabilités découvertes.

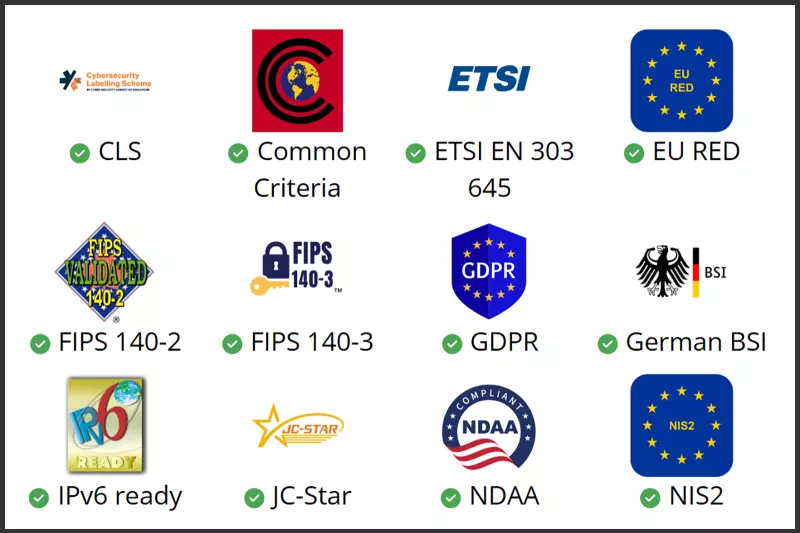

Conformité de cybersécurité

En tant qu’entreprise, Axis et ses produits sont conformes à diverses réglementations et normes en matière de cybersécurité.

Actualité

Consultez les actualités d’Axis liées à la cybersécurité.

Brochure électronique sur la cybersécurité d'Axis

La brochure électronique couvre des sujets tels que les cybermenaces, les considérations en matière d'approvisionnement, l'approche du cycle de vie des appareils Axis et la conformité.