Controllo degli accessi

Sito di grandi o piccole dimensioni. Complesso o semplice. Troverai una soluzione di controllo degli accessi di Axis adatta alle tue esigenze.

Una soluzione completa

Il sistema di controllo degli accessi di Axis può essere ottimizzato per qualsiasi esigenza, piccola o grande. Ciò lo distingue dalle soluzioni tradizionali, spesso dimensionate per sistemi con numerose porte. AXIS Camera Station Secure Entry è una soluzione end-to-end convalidata che consente la gestione senza problemi di molteplici siti. È ideale per esigenze di piccole e medie dimensioni, in quanto semplifica e velocizza la configurazione della soluzione perfetta.

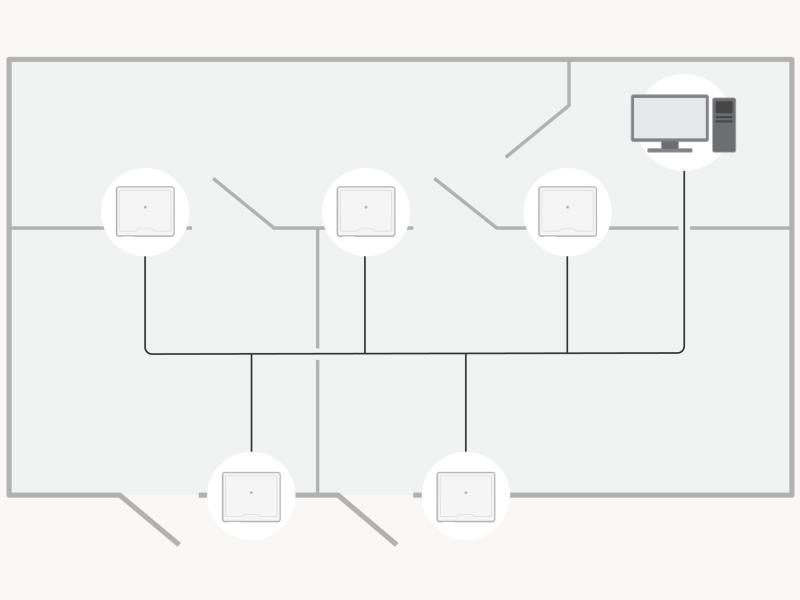

Semplicità basata su edge

A differenza dei sistemi di controllo degli accessi tradizionali, il sistema di Axis è ottimizzato e basato su edge. Le nostre soluzioni, collegate e alimentate dalla rete esistente tramite PoE IP, evitano cablaggi a un server centrale complicati e dispendiosi in termini di tempo. Ciò non solo consente di risparmiare sui costi di materiale e manodopera, ma semplifica anche i cambiamenti futuri.

Cresce con le esigenze

Con i nostri sistemi aperti e l'ampia gamma di modelli, le soluzioni di controllo degli accessi Axis offrono la massima integrazione per ottenere il massimo dalla soluzione in uso. Possono essere ottimizzate per qualsiasi esigenza, piccola e grande che sia. Si può iniziare con un sistema di controllo degli accessi per un singolo edificio per poi ampliarlo, in seguito, all'intero complesso o solo agli ascensori, ad esempio. Si può anche iniziare con un sistema di controllo degli accessi autonomo e aggiungere l'integrazione con altri sistemi software in un secondo momento. Per i sistemi che coinvolgono numerose porte o regole di accesso estremamente complesse, il software dei partner Axis consente soluzioni aziendali all'avanguardia.