Il tuo sistema di controllo degli accessi è aperto, ma è anche agile?

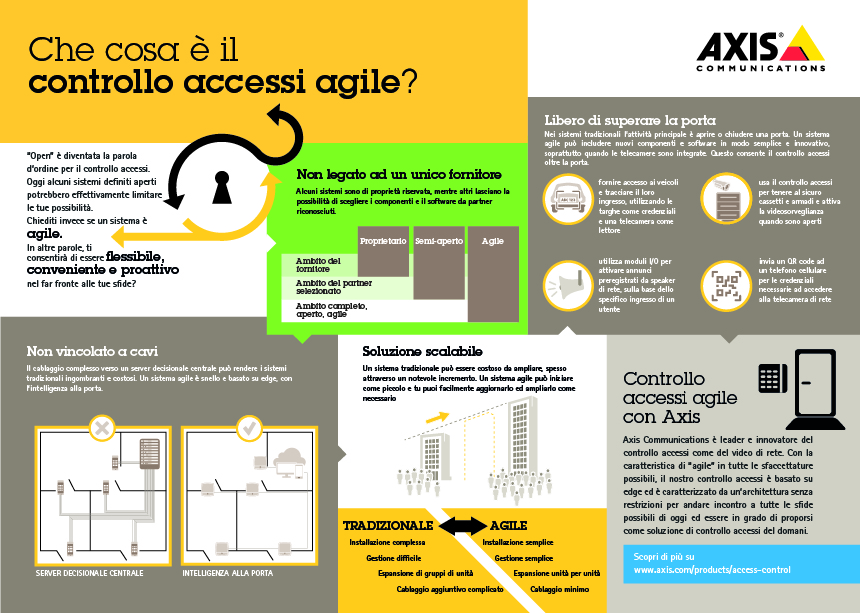

“Aperto” è diventata una parola chiave nelle discussioni odierne sul controllo degli accessi. Allo stesso tempo, però, il dibattito su ciò che è o non è “aperto” può distrarre dal vero problema: trovare una soluzione di controllo accessi che consenta di essere flessibili, economici e proattivi nell’affrontare le proprie sfide e raggiungere i propri obiettivi.

Cambiare la prospettiva

Si parla molto di controllo accessi “open”, in particolare in merito al fatto se siano effettivamente sistemi aperti o meno, e se lo sono sotto quali aspetti. La discussione è interessante: tutti i produttori che vogliono essere considerati “aperti” si definiscono attraverso questo termine a prescindere dal grado di apertura che sono in grado di offrire.

Cerchiamo allora di guardare le cose al di fuori della semplice dicotomia tra aperto e chiuso.

E se parlassimo dei sistemi di controllo accessi in termini di agilità? In altre parole, quali caratteristiche rendono veramente possibile implementare, modificare, scalare e innovare in modo semplice ed economico?

Per le risposte, dobbiamo guardare oltre i vantaggi generali del controllo accessi. Bisogna vedere cosa caratterizza ciascun sistema di controllo degli accessi in quanto tale.

Rompere i vincoli imposti dai fornitori

Il primo passo verso l’agilità è non essere vincolati dall’hardware. Se i componenti del vostro sistema di controllo accessi vi legano ad un certo fornitore, questo limiterà la velocità e la facilità con cui potrete gestire ed espandere il vostro sistema.

Il termine “aperto” è stato pensato per suggerire libertà. Ma non è sempre così semplice. I sistemi possono anche offrire la possibilità di scegliere i componenti o il software da una serie di partner, ma solo da quelli approvati dal fornitore. In fin dei conti, è sempre il fornitore che fissa i limiti di ciò che può e non può essere fatto.

Cos’è dunque un sistema di controllo degli accessi agile? Un sistema agile permette di muoversi liberamente, scegliendo o combinando un’infinita gamma di opzioni hardware e software. In un sistema agile le API e l’hardware sono disponibili a tutti e non sono esclusiva di partner specifici, creando una piattaforma di sviluppo aperta.

Anche il cablaggio è un filo conduttore

La riduzione dei collegamenti fisici, sotto forma di fili o cavi, è un aspetto trascurato dell’agilità. In parole semplici, troppe connessioni fisiche possono ostacolare e rendere complesso un sistema anche se i suoi componenti sono flessibili. In molti progetti di controllo degli accessi, la quantità di cavi è enorme: il che fa aumentare i costi di materiale e di manodopera.

In un sistema tradizionale, ci sono due livelli di controllo: un controllo superiore (master) e un controllo al varco o al punto d’accesso (door controller). Le decisioni vengono solitamente prese dal controllore in sala di controllo e poi trasferite al controllore posto al varco per svolgere l’azione necessaria. Una tale configurazione comporta un cablaggio complesso, generando così un gigantesco puzzle che rende sia le installazioni che i successivi cambiamenti difficili.

I door controller edge-based, installati sui dispositivi, sono un esempio di tecnologia agile che garantisce la flessibilità di prendere decisioni sia a livello locale che centrale. Ciò significa che le decisioni di accesso possono essere effettuate ovunque si trovino i varchi d’accesso. I sistemi di controllo per le porte per i varchi seguono regole distribuite e aggiornate sulla rete IP e possono essere collegati con singoli cavi IP PoE. In questo modo il sistema sarà più veloce e facile da configurare e le modifiche non saranno ingombranti. L’utilizzo di PoE può anche ottimizzare il sistema e amplificare l’efficacia della struttura di controllo degli accessi, contribuendo anche a ridurre il costo per i cablaggi e/o gli alimentatori aggiuntivi.

Avere libertà di scalare

Lo spostamento delle decisioni verso i dispositivi edge ha un impatto su un’altra forma di agilità, ovvero la capacità di scalare, vale a dire di ampliare in modo coerente il proprio sistema su dimensioni molto più ampie. L’espansione dei sistemi tradizionali di controllo degli accessi è spesso costosa a causa della loro complessità o a causa dei requisiti tecnici, che rendono generalmente difficile soddisfare le esigenze che si presentano in futuro.

Al contrario, il controllo degli accessi edge-based è costruito per la scalabilità. I piccoli sistemi possono essere facilmente aggiornati a software enterprise senza dover sostituire l’hardware installato e l’aggiunta di nuovi dispositivi risulta semplice e veloce. È possibile anche aggiungere singolarmente nuovi sistemi di controllo dei varchi senza costi o complicazioni eccessive.

Andare al di là della porta

La facile implementazione, l’elevata scalabilità e la flessibilità di connessione dei sistemi di controllo degli accessi edge-based forniscono il tipo di agilità più importante: la libertà di lavorare con soluzioni innovative e di creare sistemi di controllo accessi che vanno ben oltre il semplice controllo del varco stesso. Improvvisamente, diventa possibile superare il modello standard di sistema chiuso e innovare in modo proattivo per essere pronti alle sfide di domani.

Di seguito alcune possibilità:

- Gli armadietti e i cassetti sono tradizionalmente gestiti con chiavi, senza alcuna rintracciabilità. Con un controllo degli accessi agile, queste nuove “porte” virtuali e non tradizionali sono facili ed economiche da aggiungere. Ad esempio, un dipendente di un negozio al dettaglio può utilizzare le proprie credenziali per aprire/sbloccare un cassetto. Il dipendente apre il cassetto per accedere ai beni e, al termine dell’utilizzo il cassetto si chiuderà automaticamente a chiave. In questo modo si aggiunge la tracciabilità e la responsabilità per l’accesso ai beni, solitamente di alto valore, che sono chiusi al suo interno.

- La gestione dell’accesso dei visitatori può essere complicata e richiedere molto tempo. Fornendo i codici QR come credenziali, l’utilizzo all’ingresso di una telecamera o un videocitofono capace di leggere i codici consentirebbe ai visitatori di entrare nei limiti di tempo e di luogo prestabiliti. Un’altra opzione è che i visitatori possano premere un pulsante di chiamata situato a un varco, consentendo ad un operatore di ammetterli dopo la verifica video e vocale.

- In uno scenario di smart city, le cabine dei ripartitori del traffico situate ad ogni semaforo sono tradizionalmente gestite attraverso chiavi. Aggiungendo sistemi di controllo degli accessi a ciascuna cabina, non sarà più necessario prelevare le chiavi da una postazione di controllo. I lavoratori inviati a una specifica cabina potranno invece aprirla con le loro credenziali, rilasciate dall’autorità municipale, che permetteranno un accesso temporaneo. In questo modo sarà anche possibile tenere traccia del tempo impiegato per la manutenzione della cabina.

Il controllo degli accessi edge-based contribuisce a creare questi differenti scenari in modo economico – e aprire a infinite possibilità.

Il collegamento al video aumenta le tue possibilità

Il collegamento del controllo di accesso al video crea un ulteriore livello di opportunità. Ad esempio, utilizzando telecamere e videocitofoni, che comunicano perfettamente con i controlli dei varchi e con i moduli relè I/O, si ottengono funzioni innovative come ad esempio:

- L’attivazione automatica della registrazione video se, ad esempio, una porta è forzata o se un cassetto non è chiuso entro un certo lasso di tempo

- La possibilità di utilizzare una targa come credenziale, confrontando le auto che entrano con un elenco di veicoli consentiti e mantenendo un registro degli ingressi

- La doppia autenticazione, confrontando il video in diretta da una telecamera con i dati memorizzati sulle proprie credenziali digitali

Volete saperne di più sul controllo d’accesso agile, sui controlli d’accesso edge-based e sulla tecnologia proattiva Axis che lo rende possibile?

Soluzioni per il Controllo degli Accessi

Questo articolo è apparso originariamente in lingua inglese sul Blog Globale Secure Insights.