Cybersecurity: condividere per creare risorse

Alcune indicazioni per un’efficace e sicura connessione tra i dispositivi di rete grazie alla tecnologia Axis.

Immagina di avere la necessità di connettere uno o più dispositivi IP alla rete aziendale. Come ti muovi?

Buona norma è quella di inserire i nuovi dispositivi in un segmento di rete creato ad “hoc”, quindi di creare delle VLAN mediante Switch di rete.

Le VLAN infatti rappresentano uno strumento indispensabile e dalle diverse funzionalità per una gestione efficiente della rete.

Cito in primis quella di consentire la separazione logica dei segmenti di rete, discriminando il traffico che gestisce lo Switch. In questo modo una volta separato un dominio di rete o dominio di broadcast si impedisce la comunicazione con tutto il resto: un’azione molto importante in tema di cybersecurity per mitigare i rischi dovuti agli attacchi informatici.

Un’altra funzionalità nell’utilizzo delle VLAN è quella di poter applicare delle policy di priorità e gestione del traffico (QoS e Prioritizzazione) consentendo di ottimizzare in maniera decisiva il traffico scambiato in relazione ai device connessi allo Switch.

Ma tornando alla funzionalità di separazione dei segmenti delle VLAN, dobbiamo tenere presente che si tratta di separazione logica dei segmenti di rete, non di una separazione fisica, quindi già di per sé non indice di affidabilità totale.

Prendiamo ad esempio l’attacco hacker mediante l’exploit “VLAN Hopping”, un metodo di attacco informatico tra i più problematici in quest’ambito perché capace di mettere in comunicazione VLAN separate (di solito una VLAN “taggata” con quella di default) al fine ottenere che una VLAN isolata sia raggiungibile dall’esterno.

Accade infatti che il più delle volte si crede o si tende a credere che inserendo dispositivi IoT o telecamere di videosorveglianza in un contesto pianificato e distribuito mediante VLAN ci metta al riparo da rischi, in realtà, non è così.

Come Sales Engineer di Axis mi trovo spesso a rispondere ad utenti finali ed integratori che mi pongono o si pongono domande tipo “Quali sono gli strumenti che possiamo utilizzare al fine difenderci da questi ipotetici attacchi?” oppure “E se il rischio di attacco venisse dall’interno della propria rete?”.

Rispondere a questa tipologia di domande non è mai facile e non esiste una risposta valida per ogni circostanza.

Personalmente ritengo che si possono e si debbano, per quando possibile, utilizzare gli strumenti che il networking ci mette a disposizione al fine di ottimizzare ed efficientare la nostra rete, mantenendo un occhio responsabile verso la sicurezza e alla qualità delle certificazioni che possiedono i dispositivi che colleghiamo alla nostra rete ed ai nostri servizi.

Come già ricordato in un mio precedente articolo sul blog infatti la protezione di una rete, dei suoi dispositivi e dei servizi supportati richiede la partecipazione attiva dell’intera filiera: il costruttore, l’entità che realizza l’impianto (l’integratore di sistemi) e l’utente finale. Un ambiente sicuro dipende da utenti, processi e tecnologia.

Il compito di ogni progettista di prevendita prima, di chi acquista nel mentre e dell’amministratore di rete poi, dovrebbe essere quello di accertarsi, nei limiti delle proprie competenze, che i dispositivi IoT interconnessi abbiano determinate caratteristiche e siano messi in condizione di creare risorse e di non compromettere quelle in essere.

Vediamo ora qualche esempio delle nostre soluzioni.

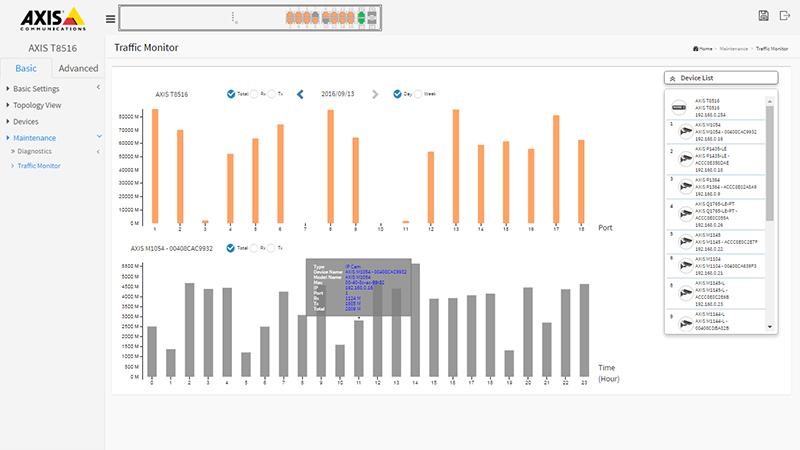

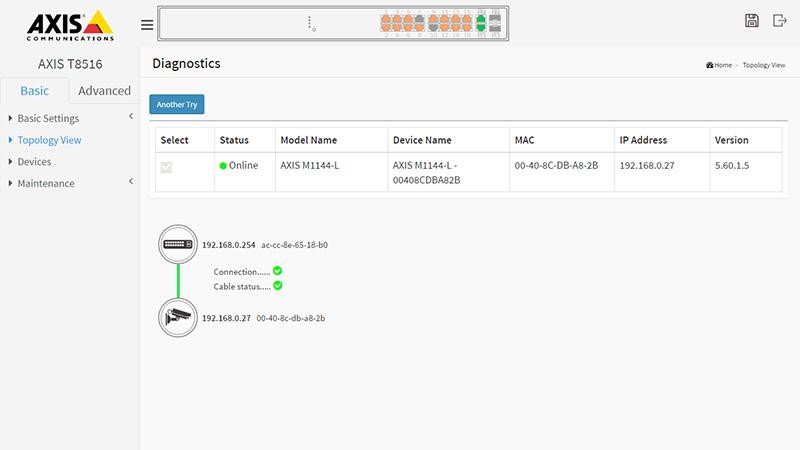

Gli switch Axis della serie T85, ad esempio, oltre ad implementare funzionalità fondamentali come il Vlan Tagging, uniscono anche una gestione intuitiva ottimizzando in maniera automatica le performance dei prodotti connessi. Un’attività svolta mediante la creazione di grafici dell’architettura di rete, della gestione e delle azioni di manutenzione.

Supportano un set completo di strumenti come: server DHCP, VLAN, QoS, di sicurezza e Spanning Tree, se connessi ad altri prodotti Axis. Come detto, abilitano automaticamente delle funzionalità di ottimizzazione e gestione che non hanno paragoni nel mondo della videosorveglianza e dell’IoT in quanto sono in grado di interpretare ed utilizzare le API (Application Program Interface) di Axis chiamate VAPIX: praticamente parlano lo stesso linguaggio di telecamere, horn speaker, controllo accessi e di tutto il resto dei prodotti a portfolio Axis.

Scopri le soluzioni Axis per la cybersicurezza: